主页 > 比特派和imtoken哪个好 > 政府、医院、波音飞机厂是否遭到勒索软件攻击?勒索软件年度盘点

政府、医院、波音飞机厂是否遭到勒索软件攻击?勒索软件年度盘点

腾讯电脑管家(FreeBuf.com专栏)

文字 | 腾讯电脑管家

勒索软件并不是什么新鲜事。 绝望的破坏者可以将勒索软件与蠕虫有机地结合起来,造成大规模的灾难性后果。 安全软件与勒索软件的技术对抗不断升级,勒索软件的攻击越来越呈现出技术手段更加成熟、攻击目标更加精准、行业分工更加具体的特点。

一、概述

近日,又一重要单位网络因勒索软件攻击造成严重损失。 造成破坏的勒索病毒还是半年前酿成大祸的老病毒。 在过去的一年里,越来越多的勒索软件瞄准了企业、事业单位和重要的政府机构,因为破坏这些系统可以保证勒索获利。 越来越多的勒索软件结合了黑客攻击和类蠕虫传播能力,可以在受害企业网络中主动传播和扩大结果。

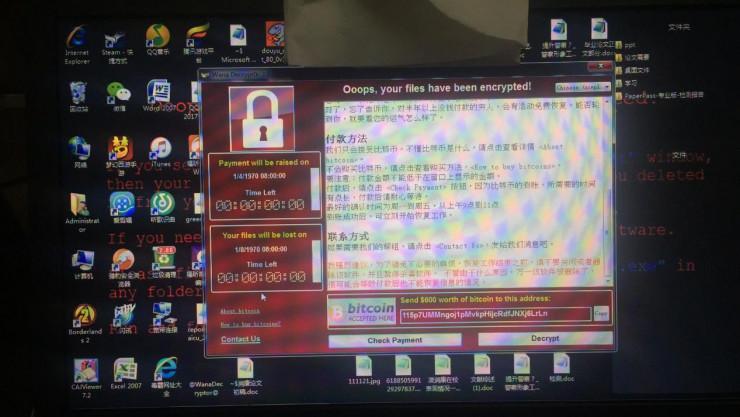

勒索软件并不是什么新鲜事。 它已经存在多年,并被记录为一个偶然的、具有高度破坏性的程序。 直到WannaCry勒索病毒的爆发,给大家上了一课:疯狂的破坏者可以将勒索病毒和蠕虫病毒有机结合,大规模制造灾难性后果。 安全软件与勒索软件的技术对抗不断升级,勒索软件的攻击越来越呈现出技术手段更加成熟、攻击目标更加精准、行业分工更加具体的特点。

回顾2018年勒索病毒感染数据,了解勒索病毒的攻击特点,将勒索病毒的危害降到最低。

2018年勒索病毒呈明显上升趋势

勒索软件感染的地域分布和行业分布

观察2018年勒索病毒攻击的地域分布可以看出,勒索病毒分布在全国各地,其中广东、浙江、山东、河南等地最为严重。 受勒索软件攻击的行业中,传统行业、教育、互联网行业最为严重,其次是医疗和政府机构。 分析表明,勒索病毒影响到关系国计民生的各个行业。 社会长期依赖的基础一旦受到攻击,将带来难以估量、无法挽回的损失。

2. 勒索类型

1.使用正规的加密工具:

这种勒索方式不同于传统的勒索软件攻击过程。 黑客成功入侵服务器后,使用正规的磁盘加密保护软件对受害者的机器数据进行攻击。 比如BestCrypt Volume Encryption软件,BestCryptVolume Encryption是专业加密软件厂商开发的一款磁盘保护软件,可以对整个分区进行加密。 加密后,除非加密时设置了密码,否则很难通过第三方恢复和解密。 黑客使用专业的加密软件对服务器上的磁盘进行加密,并索取大量赎金,进一步提供文件解密和恢复服务。

2、病毒加密:

这种勒索是最常见的病毒攻击方式。 它主要分为两类。 一种是劫持操作系统的引导区,禁止用户正常登录系统。 另一种是采用高强度的加密算法,对用户磁盘上的所有数据文件进行加密。 方法之间可能存在交叉引用。 该病毒使用高强度的对称或非对称加密算法对数据进行加密。 当无法获取文件解密密钥时,解密还原文件的可能性极低。 这也是勒索软件攻击者屡屡得手的技术前提。

3、虚假勒索邮件:

严格来说,这种勒索并不是病毒,而是因为这种勒索巧妙地利用了人性的弱点:通过邮件威胁、恐吓、诱骗受害者将钱转入加密钱包,这种做法在2018年相当流行2018年,腾讯安全团队收到多名用户反馈此类勒索行为。 勒索者大量发送大量诈骗邮件,在打击收件人的隐私信息时,利用收件人的恐慌,成功实施诈骗勒索。 在勒索过程中,受害人很可能因担心自己的隐私信息被进一步泄露而落入勒索者的圈套,从而被骗支付赎金。

3、勒索软件产业链

勒索病毒爆发式增长后,产业链更加明显,各角色分工明确。 一个完整的勒索软件攻击过程可能涉及五个角色:勒索软件作者、勒索者、分发渠道提供者、代理人和受害者。 具体角色划分如下:

勒索软件作者:负责编写和制作勒索软件,对抗安全软件。 通过在“暗网”或其他地下平台出售病毒代码,接受病毒定制,或出售病毒发生器,与勒索者合作,从中分一杯羹。

勒索病毒执行者:从病毒作者处获取定制版勒索病毒或勒索病毒原程序,自定义病毒勒索信息后获得自己的专属病毒,与勒索病毒作者分享收益。

传播渠道商:帮助勒索者传播勒索软件,最熟悉的就是僵尸网络,比如Necurs和Gamut,全球97%的钓鱼邮件都是由这两个僵尸网络发出的。

代理:向受害者假装自己可以解密各个勒索软件加密的文件,并且是勒索者索要赎金的50%或更少,但实际上与勒索者合作赚取差价。 代理商通常通过搜索关键词广告进行推广。

受害者:通过各种渠道不幸被勒索软件招募的受害者,如果重要文件被加密,他们会联系代理或勒索者支付赎金来解密文件。

众所周知,除非勒索病毒存在逻辑漏洞,或者获得解密密钥,否则以目前的计算机计算能力几乎无法解密,而且大量公司声称可以解密各种的主流勒索软件病毒可以通过搜索引擎找到。 ,其实是勒索者在中国的代理人,利用国内用户购买数字货币不方便,价格相对便宜,吸引受害者联系解密,全程赚取差价。 根据一家解密公司官网公布的记录显示,一家解密公司充当中介敲诈勒索,月收入300万元。

四、2018年典型勒索病毒攻击事件

观察分析2018年的典型勒索攻击事件不难发现,勒索团伙为了增加利润,已经将攻击目标从最初的大规模无差别攻击转向了对高价值目标的精准攻击。 例如,针对医疗行业、企事业单位和政府机构的服务器、制造业等传统企业的直接攻击,安全形势日益严峻。

虽然WannaCry发动大规模攻击已经一年多了,但还是引发了多次大规模攻击。 腾讯安全团队发现,部分公司和机构的电脑仍存在该高危漏洞,至今未修复。 一年前爆发的WannaCry勒索病毒至今仍出现在一些企事业单位的内网中。 以医疗行业安全性相对较高的前三名医院为例,前三名医院中42%的医院仍有存在永恒之蓝漏洞的PC未修复。 平均每天有7家三级医院检测到WannaCry勒索病毒(幸好大部分是加密功能无效的病毒版本)。

制造业正迎来“工业4.0”的重大历史机遇。 面对无处不在的传感器、嵌入式系统、智能控制系统与产品数据、设备数据、研发数据、运营管理数据紧密互联成为智能网络的需求,一种全新的安全模式正在兴起。

腾讯高级副总裁丁科曾指出,在数字经济时代,信息安全不仅是一项基础能力,更是产业发展升级的驱动力之一; security就是全0前面的1,没有1全0就失去了意义。

5.勒索病毒家族活跃TOP榜单

随着近两年数字货币的快速发展和巨额利润的诱惑,以GandCrab、GlobeImposter、Crysis等为代表的勒索病毒家族依然高度活跃。 以上就是2018年最具代表性的10个勒索病毒家族,简单介绍一下,让大家了解一下目前流行的勒索病毒。

1. 蟹蟹:

GandCrab最早出现于2018年1月,是第一个使用达世币(DASH)作为赎金的勒索病毒,也是2018年最为活跃的病毒之一。GandCrab的传播方式多种多样,主要包括弱口令爆破、恶意邮件、网页挂马、移动存储设备、软件供应链感染。 病毒更新速度极快。 一年内经历了5个大版本和数次小版本更新。 最新版本为5.1.6(截至2018年底),国内最活跃的版本为5.0.4。

2. 全球冒名顶替者:

GlobeImposter于2017年12月出现,该病毒至今已发展到4个大版本。 病毒加密文件完成后,增加了更多的扩展后缀,主要有以下几种。 目前最活跃的版本会在病毒加密文件完成后加入*4444扩展后缀

(GOTHAM .YAYA .CHAK.GRANNY .SKUNK .SEXY .MAKGR .TRUE .BIG1 .LIN .BIIT .BUNNY .FREEMAN .reserve.DREAM .CHIEF.WALKER .Ox4444 .booty .YOYO .BIG3 .xx .BIG2 .sexy2 .sexy1 .China4444 .Help4444 .Rat4444 .Tiger4444 .Rabbit4444 .Dragon4444 .Snake4444.Horse4444 .Goat4444 .Monkey4444 .Rooster4444 .Dog4444 .Pig4444)

3.孤岛危机:

Crysis勒索病毒加密文件后,通常会加上“ID+邮箱+指定后缀”格式的扩展后缀,例如:“id-number.[gracey1c6rwhite@aol.com].bip, id-number.[ stopencrypt@qq.com].bip”。

该病毒通常采用弱口令爆破的方式入侵企业服务器。 安全意识薄弱的企业在多台机器上使用同一个弱密码。 面对这种病毒,很容易造成企业内服务器的大规模感染,进而导致业务系统瘫痪。

4.想哭:

WannaCry于2017年5月12日在全球爆发,引爆了互联网行业的“生化危机”。 借助“永恒之蓝”高危漏洞传播的WannaCry,在短时间内波及近150个国家,对政府、教育、医院、能源、通讯、运输, 和制造. 病毒也因为这件事受到了前所未有的关注。 由于网络中还有部分机器没有修复漏洞,病毒仍然很活跃(大部分加密功能无效)。

5.撒旦:

Satan勒索病毒于2017年初被外媒曝光,被曝光后,Satan勒索病毒并没有停止攻击。 而是不断升级优化,与安全软件进行持久对抗。 该病毒利用JBoss、Tomcat、Weblogic、Apache Struts2等组件漏洞以及EternalBlue漏洞进行攻击传播。

6.爱马仕:

Hermes勒索病毒于2017年11月首次活跃,加密文件完成后,文件名会加上.HRM扩展后缀。 该家族擅长利用钓鱼邮件、RDP(远程桌面管理)爆破攻击、软件供应链劫持等方式进行传播,并采用RSA+AES加密方式,没有对方手中的私钥无法解密文件病毒作者。

7.停止:

该病毒家族不仅对文件进行加密,还会悄悄安装修改后的TeamViwer,使中毒计算机被攻击者远程控制。 同时修改Host文件,阻止受害者访问安全厂商网站,禁用Windows Defender的启动和实时监控功能,使计算机处于不受保护状态。 为了防止加密文件造成的CPU占用,会发布一个特殊模块伪装成Windows补丁更新状态。

8. 快速:

Rapid勒索病毒自2017年开始活跃,该病毒主要通过弱口令爆破、恶意邮件、网站挂马等方式传播。 目前国内的激活版会在加密完成后添加扩展后缀no_more_ransom。 病毒加密文件后,无法解密。

9. 文件储物柜:

FilesLocker勒索病毒于2018年10月出现,在网上招募了大量传播者。 已升级到2.0版本,加密后的文件后会增加[fileslocker@pm.me]的扩展后缀。 该病毒在加密完成后采用弹窗方式通知受害者勒索信息,因此如果病毒进程尚未退出,则大概率可以通过内存找到文件加密密钥并解密。

10. 储物柜:

勒索软件家族是用 Python 语言编写的。 令人惊讶的是,单个捕获的样本带有常规数字签名。 签字人的名字是 LACREM LTD。 具有常规数字签名的文件很容易被安全软件释放。 根据勒索信息,受害者要想解密损坏的文件,必须使用tor浏览器访问海外网站(暗网)购买解密工具。

六、勒索病毒的未来趋势

1、勒索病毒与安全软件的交锋愈演愈烈

随着安全软件针对勒索软件的解决方案的成熟和完善,勒索软件成功入侵用户计算机的难度越来越大,病毒传播者将不断升级应对措施。

2、勒索病毒传播方式多样

过去,勒索病毒主要通过钓鱼邮件进行传播,而现在的勒索病毒更多地利用高危漏洞(如永恒之蓝)、鱼叉邮件攻击或水坑攻击等方式进行传播,大大提高了入侵的成功率。

3、勒索软件攻击目标转向企业用户

大多数个人计算机都可以使用安全软件来完成漏洞修补。 遇到勒索软件攻击时,个人用户往往会放弃数据,恢复系统。 如果没有及时备份,企业用户往往会支付赎金来恢复数据。 因此,发现越来越多的攻击目标是政府机关、企业、医院、学校。

4.勒索病毒更新迭代提速

以 GandCrab 为例。 第一代后台被安全公司入侵后,一周内发布了GandCrab2。 短短一年时间,病毒升级了5个大版本和无数小版本。

5.增加赎金

随着用户安全意识的提高和安全软件防御能力的提升,勒索病毒入侵的成本越来越高,赎金也可能相应增加。 上半年,某公司被勒索病毒入侵后,被勒索9.5个比特币。 现在勒索病毒的攻击目标更加明确,说不定下一个勒索者会趁火打劫,加大勒索力度。

6.勒索加密对象升级

传统的勒索软件加密目标基本上是文件和文档。 现在越来越多的勒索软件试图加密数据库文件、磁盘备份文件,甚至磁盘引导扇区。 一旦加密,用户将无法访问系统,这比加密的危害更大性勒索邮件诈骗比特币,并可能迫使用户支付赎金。

七、勒索软件开发门槛降低

观察近期勒索病毒开发的语言类型,可以看到越来越多基于脚本语言开发的勒索病毒开始出现,甚至开始出现使用中文编程“易语言”开发的勒索病毒。 比如使用Python系列的“Py-Locker”勒索病毒,以及在一郎供应链中传播的“unname1889”勒索病毒。 低门槛意味着会有更多的黑人进入勒索软件行业。 病毒将继续发展和传播。

8. 勒索软件产业化

随着勒索病毒的不断涌现,腾讯御剑威胁情报中心甚至观察到一个特殊行业的诞生:勒索病毒代理业务。 当企业受到勒索病毒攻击时,关键业务数据被加密,但理论上根本无法解密,勒索代理机构承担了受害者与攻击者协商交易恢复数据的业务。

九、勒索病毒感染趋势呈上升趋势

随着虚拟货币的迅猛发展性勒索邮件诈骗比特币,各类病毒和木马都有相同的盈利模式,各类病毒都可能随时附加勒索属性。 蠕虫、感染、僵尸网络、挖矿木马等,都可能在将被感染目标的剩余价值全部抽干后,发出勒索功能,进行最后一步的勒索。 这一点在GandCrab勒索病毒的发展趋势中得到了明显的体现,预示着未来勒索病毒的攻击还会持续上升。